New World

[컴퓨터 보안 #7, 8] 보안 시스템 본문

1. 보안 시스템의 개요

침입차단 시스템(Firewall), 침입탐지 시스템(IDS), 침입방지 시스템(IPS), 가상사설망(VPN)

네트워크 접근제어 (NAC) 기술

통합된 형태의 보안위협 관리기술(UTM)

2. 침입차단 시스템(방화벽)

침입차단 시스템(Firewall) : 침입차단을 위한 모든 것

내부 네트워크 컴퓨터들을 외부로부터 보호

기능

- 트래픽의 종류와 양을 제어

침입차단 시스템(방화벽)의 구성 방식

패킷 필터링 : 네트워크와 전송 계층의 패킷을 필터링하여 내부 네트워크 보안을 설정

-라우터에 의해 TCP 포트와 IP 주소 패킷 중 전부 또는 일부를 필터링

-장점: 속도가 매우 빠름, 투명한 서비스를 제공, 연동 유연성, 비용이 적다

-단점: TCP/IP헤더는 구조적인 문제로 조작이 쉬움, 로그인과 인증 방식이 강력 X

서킷 게이트웨이 : 네트워크 접근을 제어

애플리케이션 게이트웨이 : 방화벽 기능을 수행

- 장점: 보안설정이 우수

- 단점: 속도가 떨어질 수 있음, 투명도가 떨어짐

하이브리드 방식 : 사용자 인증과 서비스별로 프락시 서버가 트래픽의 보안 검사 실시

- 장점: 빠르고 투명, 보안설정이 우수

- 단점: 복합적으로 보안 설정과 방식을 사용하여 관리가 어렵고 복잡

구축형태

스크리닝 라우터 : 외부 네트워크로 나가는 패킷 허용/거부

출발지 및 목적지 주소에 의한 필터링

베스천 호스트 : 내외부 네트워크를 연결해주는 통로의 방화벽 호스트, 프록시의 인증/로그 등을 담당

- 악용을 철저하게, 공격의 대상이 될 어떠한 조건도 두지 않는 가장 완벽한 시스템

- 스크리닝 라우터와 혼용해서 사용

듀얼 홈 호스트 : 두 네트워크간의 유일한 통로를 구축하여 필터링을 실시

스크린 호스트 게이트웨이 : 스크리닝 라우터와 베스천 호스트 / 듀얼 홈 호스트가 결합된 시스템

- 장점 : 안정성, 보안성이 우수

- 단점 : 구축비용이 많이 들며 라우팅 테이블이 변경되면 방어X

스크린 서브넷 게이트웨이 : 외부로 공개할 정보, 서버

유의사항

- 보안 능력 결정, 구축비용, 방화벽의 서비스, 방화벽의 운용/사양

취약점

터널링 공격 : 터널처럼 감싸서 악의적인 정보를 전달

응용 기반 공격 : 버퍼 오버플로우 등을 발생시키는 HTTP 명령어가 웹 응용 모듈에 전송되면 패킷을 차단시킬 수 X

1. 침입탐지 시스템(IDS)

기밀성, 무결성, 가용성을 저해하는 행위를 실시간으로 탐지하는 시스템

막을 수 없거나 해킹되어도 공격을 탐지

기능

- 모니터링 및 분석

- 감사 기록

- 무결성 평가

- 행위 패턴 인식

- 통계적 분석

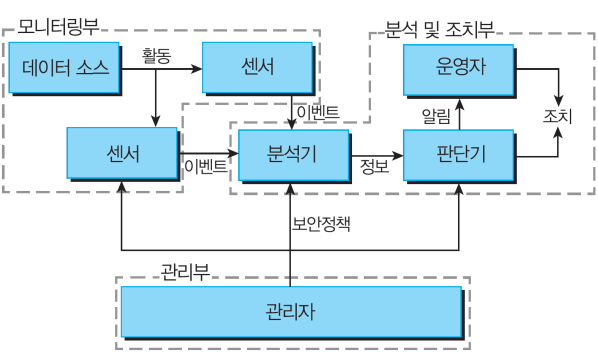

모니터링 부 : 정보수집, 데이터 수집

분석 및 조치부 : 분석 및 침입탐지 단계

관리부 : 모니터링부와 분석 및 조치부에 대해 통제 및 관리, 보안정책 제공

- 통제 및 관리 :

-보안정책 : 시스템의 관리부로 전달

모니터링 방법

응용기반: 애플리케이션 계증 레벨의 정보수집

- 장점: 미세한 침입행위를 탐지

- 단점: 취약성으로 무결성 훼손

호스트기반: 특정 시스템에서 발생하는 행위에 대한 정보 수집

- 장점: 호스트에 대한 모니터링과 관련된 부하를 분산

- 단점: 네트워크 행위가 보이지 X

목표기반: 목표 객체(데이터, 프로세스)에 대한 무결성 분석

네트워크기반: 무차별 모드를 이용한 패킷 스니핑으로 수집

통합방식: 응용/호스트/네트워크 기반의 센서들을 조합한 기능 제공

-장점 : 행위를 모니터링, 위험 펴가나 시스템 복구에 유리

-단점 : 산업표준 X, 통합된 시스템의 관리와 이행이 어려움

정보수집과 분석시기

일괄처리: 일정한 시간단위로 배치 방식에 의해 수집 및 분석

실시간: 연속적인 정보수집과 탐지 프로세스가 빠른 응답을 발생

분석방법

시그니처: 알려진 공격이나 패턴과의 일치 여부 확인

통계적: 정상적 행위 패턴으로부터 편차를 찾아내는 것

무결성: 해시 알고리즘 같은 강력한 암호 메커니즘 사용

분류

침입 모델 기반: 비정상 탐지, 오용 탐지

데이터 소스 기반: 호스트 기반, 네트워크 기반, 하이브리드 형태

호스트 기반 : 호스트 상ㅇ에서 이벤트를 통해 침입 탐지

네트워크 기반 : 네트워크 패킷을 분석하여 침입 탐지

하이브리드 : 호스트 기반과 네트워크 기반 시스템을 혼합

2. 침입탐지 시스템(IPS)

기밀성, 무결성, 가용성을 저해하는 행위를 실시간으로 탐지하고 자동으로 대응 작업을 수행

호스트 기반, 네트워크 기반

3. 가상사설망(VPN)

공중망을 이용하여 사설망처럼 직접 운용 관리

목적 : 저렴한 비용으로 안전성, 성능향상, QoS, 보안을 제공

기능 : 보안 및 정보보호, 서비스 품질, 규모, 신뢰성, 유용성, 보안관리, 다중 서비스 공급자 지원, 다중바송

'Self-Study > Study' 카테고리의 다른 글

| [컴퓨터 보안#10] 웹 보안 및 모바일 보안 (0) | 2022.04.28 |

|---|---|

| [컴퓨터 보안#9] 메일 보안 (0) | 2022.04.28 |

| [컴퓨터 보안 #6] 네트워크 보안 (0) | 2022.04.27 |

| [컴퓨터 보안 #5] 서버 보안 (0) | 2022.04.27 |

| [컴퓨터 보안 #4] 사이버 공격 (0) | 2022.04.27 |